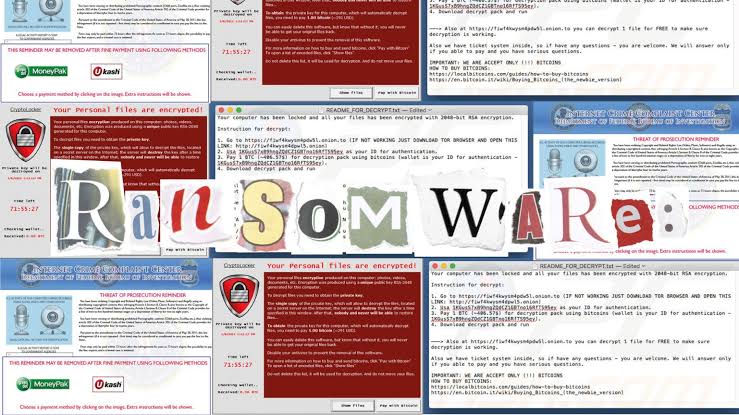

Cryptolocker Nedir? Nasıl Bulaşır? Şirketler Nasıl Korunur?

Son yıllarda şirketlerin başına gelen en can sıkıcı siber saldırıların başında Cryptolocker / Ransomware (fidye yazılımı) geliyor. Bu saldırı türü sisteme girdikten sonra dosyaları şifreleyip kilitler ve “dosyalarını açmak istiyorsan fidye öde” diyerek para talep eder. Bu rehberde, Cryptolocker nedir, nasıl bulaşır ve bir şirketin buna karşıuygulanabilir şekilde nasıl korunabileceğini net olarak anlatıyorum.

Gerçekçi bakış:

“%100 korunma” yoktur; ama doğru mimari + doğru yetkilendirme + doğru yedekleme ileriski çok ciddi azaltmak ve fidye ödemeden geri dönebilmek mümkündür.

Cryptolocker (Ransomware) Nedir?

Cryptolocker; sistemdeki dosyaları hızlı şekilde şifreleyen ve erişilemez hale getiren bir fidye yazılımı türüdür. Hedefi genelde işletme için değerli olan dosyalardır:

- Word, Excel, PDF gibi dokümanlar

- Resimler, tasarım dosyaları

- Muhasebe / ERP dosyaları

- Sunucu üzerindeki ortak klasörler

- Yedek dosyaları (özellikle .bak gibi)

En büyük problem: Saldırı tek bir bilgisayarla kalmaz. Ağ paylaşımı varsa dosya sunucusuna, paylaşımlara ve hatta yedeklere kadar yayılabilir.

Cryptolocker Nasıl Bulaşır?

Bu saldırılar çoğu zaman “çok karışık” yöntemlerle değil, en basit açıklardan girer. Şirketlerde en sık görülen bulaşma yolları:

1) E-posta (Phishing)

- “Fatura” gibi görünen ekler

- Kargo bildirimi, sipariş, ödeme, iade gibi mailler

- Excel/Word açınca “Enable Content” isteyen dosyalar

Kullanıcı bir kere tıklayınca olay başlar.

2) Crack / Keygen / Şüpheli Programlar

“Lisans lazım” diye indirilen bazı dosyalar, arka planda zararlı yazılım taşır. Bu tip dosyalar ransomware için çok yaygın bir taşıyıcıdır.

3) İnternete Açık RDP (3389)

RDP internete açıksa ve iyi korunmuyorsa saldırganlar şifreyi kırıp içeri girer, sonra doğrudan sistemi şifreleyebilir.

4) Güvenlik Açıkları (Firewall/VPN/NAS/Server)

Güncellenmeyen sistemler bilinen zafiyetlerden vurulabilir. Özellikle VPN, firewall, NAS ve sunucu yazılımları düzenli güncellenmelidir.

Cryptolocker Ne Yapıyor? (Şirketi Nasıl Kilitliyor?)

Virüs genelde şu mantıkla ilerler:

- Bir bilgisayara bulaşır

- Kullanıcının erişebildiği klasörleri tarar

- Dosyaları hızlı şekilde şifreler

- Ağ paylaşımları varsa onlara da saldırır

- Yetki bulursa sunucuya kadar yürür

- Yedekleri bulursa onları da hedef alır

Kritik nokta şudur: Virüs girmesin diye uğraşmak kadar, girse bile yayılmasını engellemek gerekir.

Şirketler Cryptolocker’a Karşı Nasıl Korunur?

“Tek ayarla %100 korundum” diye bir şey yok. Ama doğru önlemlerle risk ciddi şekilde düşer. Aşağıdaki maddeler sahada gerçekten işe yarayan yöntemlerdir:

1) En kritik konu: Yedekleme (Backup)

Şunu net söyleyeyim: Yedek yoksa bu saldırının sonunda eliniz kolunuz bağlı kalır.Ama “NAS’a yedek alıyoruz” demek de tek başına yeterli değildir. Virüs NAS’a erişirse yedekleri de şifreleyebilir.

3-2-1 Backup Mantığı:

- 3 kopya yedek

- 2 farklı ortam (Sunucu + NAS gibi)

- 1 tanesi mutlaka offline veya immutable olmalı

2) Kullanıcı ve Admin Yetkilerini Ayırın

En büyük hatalardan biri: IT personelinin veya bazı kullanıcıların bilgisayarda “admin gibi” çalışmasıdır. Bu olursa virüs bir kere girince yetkiyi alır, sunucuya yürür ve her şeyi şifreler.

- Günlük kullanıcı hesabı ayrı olmalı

- Admin hesabı ayrı olmalı

- Admin hesabı sadece gerektiğinde kullanılmalı

3) Mail Güvenliğini Güçlendirin

Çünkü saldırıların çoğu mail üzerinden gelir.

- Şüpheli ekleri engelleyin (exe, js, vbs vb.)

- Office makrolarını mümkünse kapatın

- SPF / DKIM / DMARC yapılandırmasını doğru yapın (mümkünse DMARC “reject”)

4) RDP’yi Açık Bırakmayın (Mecbur Değilseniz)

İnternete açık RDP saldırgan için davetiyedir. Uzaktan bağlantı şartsa:

- VPN üzerinden bağlanın

- MFA kullanın

- IP kısıt koyun

- Deneme sınırı (lockout) uygulayın

5) EDR / Güçlü Endpoint Koruması Kullanın

Klasik antivirüs bazen yetmez. Çünkü ransomware çok hızlı hareket eder. EDR ise davranışa bakar:

- Şüpheli davranışı görür

- “Bu kullanıcı 1 dakikada binlerce dosyayı değiştiriyor” diyerek durdurur

- Gerekirse cihazı ağdan izole eder

6) Ortak Klasör Yetkilerini Sıkılaştırın

Virüs, kullanıcı hangi klasöre yazabiliyorsa orayı şifreler. O yüzden:

- Herkes her yere yazamasın

- “Everyone Full Control” gibi paylaşımlar olmasın

- Bölüm bazlı erişimler tanımlansın

Bu adım tek başına bile büyük koruma sağlar.

Örnek Güçlü Yedekleme Senaryosu (Uygulanmış Model)

Cryptolocker saldırılarında en kritik konu, yedeklerin de şifrelenmesini engellemektir. Bu nedenle NAS cihazını sürekli bağlı tutmak yerine, yedekleme sırasında kısa süreli bağlantı açıp işlem bitince bağlantıyı kapatan bir yapı çok daha güvenli sonuç verir.

Uygulanan senaryo:

- SQL yedek otomatik alınır (örn: 07:00) ve belirlenen klasöre düşer.

- Servis/DLL belirli süre sonra (örn: 07:10) çalışır.

- Servis, QNAP’a bağlantı açar → yedeği kopyalar → bağlantıyı kapatır.

Avantaj: NAS sürekli bağlı olmadığı için, fidye yazılımı bulaşsa bile NAS üzerindeki yedeklerin şifrelenme ihtimali ciddi şekilde düşer.

Bu Yapıyı Daha da Güçlendirmek İçin Ek Öneriler

Bu Yapıyı Daha da Güçlendirmek İçin Ek Öneriler

1) Yedekleme Saatini Random Yapın

1) Yedekleme Saatini Random Yapın

Her gün aynı saatte çalışan yedekleme tahmin edilebilir hale gelir. Örn: 07:00 yerine 06:50 – 07:20 aralığında random tetikleme, saldırganın zamanlamasını bozar.

2) QNAP Kullanıcısını Sadece Backup Yetkisiyle Sınırlayın

2) QNAP Kullanıcısını Sadece Backup Yetkisiyle Sınırlayın

QNAP’a bağlanan kullanıcı kesinlikle tam yetkili olmamalıdır. Sadece backup klasörüne yazabilen ayrı bir kullanıcı (örn: backup_sql) oluşturun.

3) Backup Klasörü Yetkilerini Kısıtlayın

3) Backup Klasörü Yetkilerini Kısıtlayın

SQL yedeğinin oluştuğu klasöre herkes erişirse risk artar. Sadece SQL Server servis hesabı yazabilsin, gereksiz erişimleri kaldırın.

4) Kopyalama Sonrası Dosya Kontrolü (Boyut / Hash)

4) Kopyalama Sonrası Dosya Kontrolü (Boyut / Hash)

Yedek bazen bozuk veya eksik kopyalanabilir. Kaynak boyut = hedef boyut kontrolü ve mümkünse hash doğrulama ekleyin.

5) QNAP Snapshot Kullanımı

5) QNAP Snapshot Kullanımı

Snapshot bu sistemin “sigortasıdır”. Günlük/haftalık snapshot planı ile geri dönüş kabiliyetini güçlendirir.

6) Yedek Rotasyonu

6) Yedek Rotasyonu

Sadece son yedek yetmez. Öneri: Günlük 7, haftalık 4, aylık 3 yedek saklama.

7) Kullanıcı Bilinçlendirmesi (Teknik Önlemler Kadar Önemli)

Cryptolocker saldırılarının büyük kısmı teknik açıktan değil, kullanıcının yaptığı basit bir hata yüzünden başlar. Bu nedenle kullanıcı farkındalığı şarttır.

Şirket içi eğitim başlıkları:

- Şüpheli e-posta ve ek dosya eğitimi (fatura/kargo/ödeme temalı mailler)

- “Enable Content / İçeriği Etkinleştir” uyarılarında dikkat

- Link kontrol alışkanlığı (tıklamadan önce linki gör)

- Şifre güvenliği (aynı şifreyi tekrar kullanma, MFA kullan)

- “Bir şey ters gidiyorsa hemen bildir” kültürü

Mini tatbikatlar (phishing test mail’leri) ile kullanıcı farkındalığı canlı tutulabilir. Böylece riskli kullanıcılar tespit edilir ve eğitim planı çıkartılır.

Şüpheli Durum Olursa Ne Yapılmalı? (Acil Müdahale)

Cryptolocker’da zaman çok kritiktir. Bazen 10 dakika geç kalmak tüm şirketin kilitlenmesine sebep olur. Şüpheli bir durumda yapılacaklar:

- Bilgisayarı hemen ağdan çıkarın (Wi-Fi kapat / kabloyu çek)

- Ortak paylaşımları geçici kapatın

- Admin şifrelerini değiştirin

- Sunucularda dosya uzantıları değişiyor mu kontrol edin

- Yedekleri güvene alın ve gerekirse geri dönüş planını başlatın

Altın kural: Erken müdahale bazen tüm şirketi kurtarır.

Sonuç

Cryptolocker saldırıları artık “bir gün bize de olur mu?” değil, “ne zaman olur?” seviyesinde bir risk. Bu yüzden şirketlerin yapması gereken:

- Virüsün girmesini zorlaştırmak

- Girse bile yayılmasını engellemek

- En önemlisi: yedekleri koruyarak geri dönüş garantisi oluşturmak

Özellikle kısa süreli NAS bağlantısı ile yedek taşıma yöntemi; random çalışma saati, snapshot, yetki kısıtları ve doğrulama kontrolleriyle birleştiğinde şirket için çok güçlü bir güvenlik katmanı oluşturur.